Vírus de mineração mais inteligentes se espalham pela web

O aumento das criptomoedas resultou em várias preocupações. A mais recente ameaça é conhecida como “criptojacking”.

Criptojacking é um processo ilegal no qual os hackers sequestram a capacidade de computação dos usuários para gerar criptomoedas, como bitcoin e monero. Os fundos são enviados para o hacker no controle do software.

Os computadores infectados com o malware cryptojacking são executados de forma muito mais lenta e, muitas vezes, as vítimas nem percebem que seus computadores estão sendo atacados, pois é difícil detectar o malware “mineração de moeda”.

Quando uma máquina é comprometida, um aplicativo mal-intencionado é executado silenciosamente em segundo plano com apenas um sinal: degradação do desempenho. À medida que o malware aumenta o consumo de energia, a máquina fica mais lenta, deixando o proprietário com uma conta indesejada, já que a energia necessária para minerar um único bitcoin pode custar de US$ 531 a US$ 26.170.

Apesar de o criptojacking ser uma ameaça relativamente nova, um relatório recente da Cyber Threat Alliance (CTA) indica um enorme aumento de 459% na taxa de criptografia ilegal neste ano. De acordo com um relatório do McAfee Labs, divulgado em setembro, após crescer cerca de 400.000 no quarto trimestre de 2017, novas amostras de malware aumentaram 629% para mais de 2,9 milhões de amostras no primeiro trimestre de 2018. Essa tendência continua no segundo trimestre como amostras totais cresceu 86% com mais de 2,5 milhões de novas amostras detectadas.

Um novo assassino silencioso: WebCobra

Os pesquisadores do McAfee Labs descobriram agora um novo malware de criptojacking da Rússia, conhecido como “WebCobra”. O WebCobra infecta o computador da vítima ao baixar e instalar silenciosamente o minerador Cryptonight ou o minerador Zcash da Claymore, dependendo da arquitetura encontrada pela WebCobra. Pesquisadores da McAfee acreditam que essa ameaça chega através de instaladores desonestos do PUP e a observaram em todo o mundo, com o maior número de infecções ocorrendo no Brasil, na África do Sul e nos Estados Unidos.

Embora os pesquisadores da McAfee não tenham certeza de como essa ameaça se propaga, o malware WebCobra é único, pois faz todo o possível para aprender sobre o sistema da vítima.

O que é particularmente interessante sobre o WebCobra é que ele aprende tudo o que é possível sobre o sistema do usuário, como o tipo de arquitetura que está executando, se há tecnologia antivírus, etc.

Esse malware de mineração de criptomoedas também é incomum, pois libera um minerador diferente, dependendo da configuração da máquina que ela infecta. Por exemplo, o principal conta-gotas é um instalador da Microsoft que verifica o ambiente em execução.

Em sistemas x86, ele injeta o código da mineradora Cryptonight em um processo em execução e lança um monitor de processo. Nos sistemas x64, ele verifica a configuração da GPU e faz o download e executa o minerador Zcash da Claymore a partir de um servidor remoto.

“O WebCobra é uma infecção incômoda – uma vez que você está infectado, você nem mesmo sabe disso. E se você não tiver um software de segurança atualizado no seu computador e ele estiver lento, talvez nem saiba o motivo. Com o ransomware, geralmente há um grande splash na tela informando que seu computador foi infectado. O WebCobra é uma infecção que silenciosamente fica em segundo plano e usa seus recursos de computação”, disse Raj Samani, da McAfee.

O que acontece quando o preço das criptomoedas aumentam

Pesquisadores da McAfee também descobriram que a ascensão do cryptojacking, particularmente no caso da WebCobra, está ligada ao aumento dos preços das criptomoedas. O aumento no valor inspira os cibercriminosos a empregar malware que rouba recursos das máquinas para minerar moedas criptografadas sem o consentimento das vítimas.

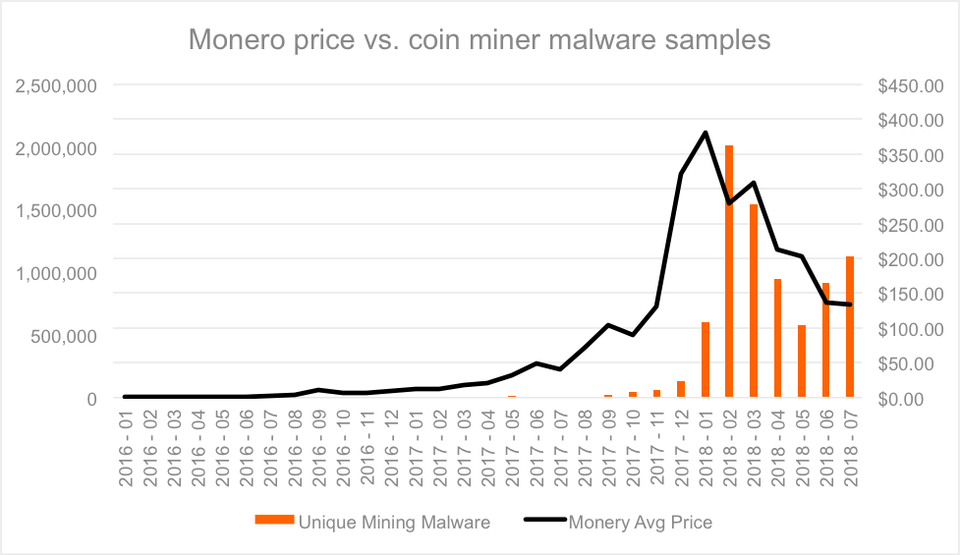

Por exemplo, o gráfico a seguir mostra como a prevalência de malware do minerador segue as alterações no preço da criptomoeda do Monero:

O crescimento do cryptojacking está intimamente ligado ao preço das criptomoedas. À medida que o preço das moedas digitais aumentam, as pessoas naturalmente querem minerar mais. No caso do gráfico acima, à medida que o preço do Monero aumenta, você vê o aumento do número de infecções. Quando o preço diminui, você vê o contrário.

Vítimas do crime organizado

Embora possa parecer que os consumidores devem estar mais cientes do uso de criptografia, essa forma de crime organizado está afetando governos e empresas.

Criptojacking não é apenas uma história para o consumidor, mas também para empresas. Se você está pagando pelo poder de processamento em um ambiente de nuvem, isso também terá um custo direto. No geral, isso é apenas um jogo de números. Quanto mais os sistemas de hackers infectam, mais dinheiro eles podem ganhar. Se você estiver executando uma campanha de criptografia, provavelmente não se importará de onde são as pessoas e as empresas.

As pessoas também precisam entender que isso não significa apenas que o computador fique mais lento, mas na verdade isso vai custar dinheiro a longo prazo. Estamos falando de gangues de criminosos organizados que executam esses golpes.

Recentemente, pesquisadores descobriram que hackers roubaram o poder de processamento de vários sites do governo indiano para mineração. Portais de cidadãos como a administração municipal de Andhra Pradesh (AP), a Corporação Municipal de Tirupati e o município de Macherla estão entre as centenas de sites indianos que foram encontrados infectados por malware de mineração. Sites governamentais, em particular, são propensos a usar criptografia devido ao alto tráfego e porque as pessoas tendem a confiar mais.

O Cryptojacking também está direcionado para sistemas corporativos. O PublicWWW encontrou mais de 100 sites que estão executando o javascript Coinhive, que explora a moeda do Monero. O mesmo script já havia infectado mais de 200.000 roteadores ISP e foi um dos três principais malwares de mineração na web.

Além disso, em alguns casos, o “criptojacking” visa grupos específicos, em vez de um amplo campo de vítimas em potencial. Uma cepa de malware de criptojacking tem como alvo os jogadores em um fórum russo, apresentando-se como um “mod” que afirma melhorar jogos populares. Os jogadores foram enganados para baixar o software malicioso, que passou a usar seus recursos de computador para o lucro.

E, embora o malware de mineração tenha como alvo principalmente os PCs, outros dispositivos se tornaram vítimas. Por exemplo, os telefones Android na China e na Coreia foram explorados pelo malware ADB.Miner para produzir Monero para seus autores.

Como se proteger do Criptojacking

Infelizmente, o malware de mineração de moedas continuará a evoluir à medida que criminosos virtuais aproveitam esse caminho relativamente fácil para roubar valor. A mineração de moedas nos sistemas de outras pessoas requer menos investimento e risco do que o ransomware, e não depende de uma porcentagem de vítimas que concordam em enviar dinheiro. Até que os usuários saibam que estão apoiando mineiros criminosos, os últimos têm muito a ganhar.

No entanto, existem etapas que podem ser tomadas para impedir que os sistemas sejam infectados por malware de mineração de moedas. Segundo Samani, sistemas sem qualquer tipo de segurança são mais propensos a hacks.

“Boa higiene cibernética é uma obrigação aqui. Por exemplo, não clique em links aleatórios e ter um software de segurança atualizado é crucial em termos do software de mineração conhecido que está por aí. Há outras coisas que podem ajudar, como extensões de adição de navegador que podem detectar cargas anormais no uso da CPU. No entanto, o vírus WebCobra é sub-reptício. É claro que, se o computador estiver lento, isso não significa que você foi vítima de golpe, mas precisa da tecnologia certa para identificar esse problema.”